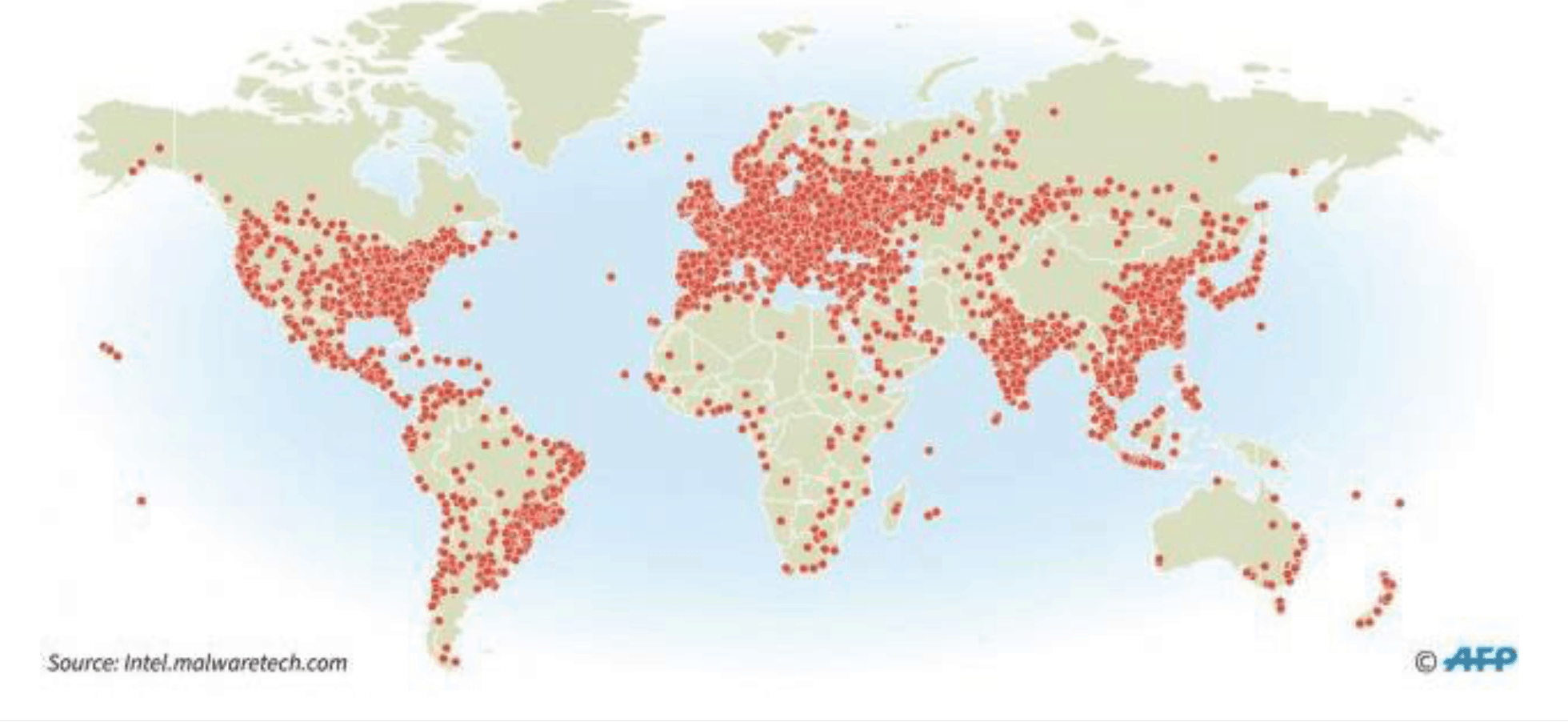

Την προηγούμενη Παρασκευή ο κόσμος γνώρισε μια από τις μεγαλύτερες κυβερνοεπιθέσεις που έχουν ποτέ καταγραφεί. Η Europol είπε πως η επίθεση ήταν «άνευ προηγουμένου επιπέδου και χρήζει παγκόσμιας έρευνας».

Η επίθεση ξεκίνησε την Παρασκευή και περιλάμβανε ένα νέο εργαλείο που είχε διαρρεύσει από την NSA, το οποίο είχε μετατραπεί σε έναν υβριδικό ransomware – worm ιό. Το ransomware, ονόματι WannaCry, κρυπτογραφεί όλα τα αρχεία ενός μολυσμένου υπολογιστή και ζητάει από τον διαχειριστή του να πληρώσει ώστε να ανακτήσει τον έλεγχο τους.

Αυτό που έχει ενδιαφέρον στην περίπτωση αυτού του ransomware, είναι ότι οι επιτιθέμενοι με το WannaCry εκμεταλλεύονται ένα κενό ασφάλειας των Windows που χρησιμοποιούσε και η NSA μέσω του EternalBlue, το οποίο υποκλάπηκε και δημοσιεύθηκε από τους Shadow Brokers, μια ομάδα από χάκερς, πριν ένα μήνα. Η Microsoft ανακοίνωσε μια ενημέρωση ασφαλείας τον Μάρτιο ( MS17-010), αλλά πολλοί χρήστες και οργανισμοί παραμένουν ανενημέρωτοι και ευπαθείς στην επίθεση.

Το WannaCry έχει την δυνατότητα να διεισδύσει σε μηχανήματα με ανενημέρωτες εκδόσεις των Windows XP ως και τα 2008 R2 εκμεταλλευόμενο λάθη στον Microsoft Windows SMB Server (remote command execution vulnerability). Το SBM (Server Message Block) είναι μια υπηρεσία που χρησιμοποιείται για διαμοιρασμό αρχείων και πρόσβαση σε file servers εντός δικτύων. Είναι ένα πρότυπο που χρησιμοποιείται από την πλειοψηφία των οργανισμών παγκοσμίως. Όταν ένας μοναδικός υπολογιστής μιας εταιρίας χτυπηθεί από το WannaCry, εκείνο ψάχνει για άλλους ευπαθείς στόχους και τους μολύνει επίσης. Αυτή είναι η αιτία που το WannaCry διαδίδεται σε αυτούς τους τρομακτικούς ρυθμούς.

«Τα προσβεβλημένα μηχανήματα έχουν 6 ώρες να πληρώσουν και κάθε λίγες ώρες το ποσό των λύτρων αυξάνεται» είπε ο Kurt Baumgartner, διευθυντής της έρευνας ασφάλειας της εταιρίας Kaspersky Labs. «Οι περισσότεροι που έχουν πληρώσει φαίνεται να έχουν πληρώσει τα αρχικά $300 τις πρώτες λίγες ώρες.» Ένα από τα πρώτα και πιο αξιοσημείωτα θύματα ήταν η NHS (National Health Service) του Ηνωμένου Βασιλείου, με υπολογιστές, τηλέφωνα και βομβητές εκτάκτου ανάγκης σε νοσοκομεία και χειρουργεία να βγαίνουν εκτός λειτουργίας. Κάποια νοσοκομεία είπαν πως αναγκάστηκαν να εκτρέψουν επείγοντα περιστατικά σε άλλες εγκαταστάσεις. Ο λόγος που το NHS επηρεάστηκε τόσο πολύ είναι πως οι περισσότεροι υπολογιστές που χρησιμοποιούσαν είχαν ως λειτουργικό τα Windows XP, διότι, όπως αναφέρουν, πρόσφατα απέτυχαν να ανανεώσουν ένα συμβόλαιο συνεργασίας με την Microsoft. Άλλα γνωστά θύματα αποτελούν η German Railways, η κατασκευαστική αυτοκινήτων Renault, η FedEX, ο Ισπανικός πάροχος κινητής τηλεφωνίας Telefonica, Ρωσικές πρεσβείες και ακόμη περισσότερα.

Η χώρα με τα περισσότερα περιστατικά ήταν η Ρωσία σύμφωνα με την εταιρία Kaspersky Lab, η οποία κατέγραψε πάνω από 45,000 επιθέσεις.

Η Microsoft ανακοίνωσε μια ενημέρωση ασφάλειας για τα Windows που αποτρέπει την λειτουργία του ransomware, αλλά οι ήδη προσβεβλημένοι υπολογιστές δεν μπορούν να βοηθηθούν. Ένα ενδιαφέρον γεγονός είναι πως ένα άτομο κατάφερε να καθυστερήσει την εξάπλωση του κακόβουλου λογισμικού απλώς με το να εγγράψει μια μη υπαρκτή διεύθυνση Διαδικτύου, με την οποία το ransomware επικοινωνούσε πριν την εκτέλεση του. Υπήρχε δηλαδή, ένας διακόπτης ασφαλείας εντός του ransomware, είτε ηθελημένα, είτε όχι. Το WannaCry μας εισήγαγε στην νέα γενιά κακόβουλων λογισμικών και κυβερνοεπιθέσεων. Τα ransomwares με εξαιρετικές ικανότητες εκμετάλλευσης τα οποία μπορούν να μολύνουν ολόκληρα δίκτυα μόνο από ένα αρχικό θύμα. Αυτό είναι το πιο σοκαριστικό θέμα της ημέρας. Εσωτερικά δίκτυα μη προετοιμασμένα και ακαταλλήλως ρυθμισμένα για τέτοιου είδους επιθέσεις είναι υπό την απειλή μιας ολοκληρωτικά επιτυχημένης επίθεσης από το WannaCry, απροσδιορίστου κόστους.

Ο Μπάμπης Καλευρόσογλου, Information Security Manager της Aspida Cyber Security Division τόνισε «Είμαστε μάρτυρες της μεγαλύτερης κυβερνοεπίθεσης της σύγχρονης ιστορίας, επιβεβαιώνοντας για ακόμα μια φορά, πως οι χάκερς βασίζονται στην έλλειψη επίγνωσης της κυβερνοασφάλειας, η οποία θα απέτρεπε αυτή την επίθεση. Όλοι χρειάζεται να ενημερώσουν τα συστήματα τους τώρα, ώστε να προστατευθούν από την επίθεση καθώς και να συνεχίσουν την ενημέρωση για να μειώσουν το ρίσκο των μελλοντικών επιθέσεων».

Κανένας δεν εχει αναλάβει την ευθύνη αυτής της επίθεσης ακόμα, αλλά όποιος κι αν είναι, ίσως είναι δεκάδες χιλιάδες δολάρια πλουσιότερος μέχρι τώρα.